企業のセキュリティ対策において、感染したデバイスや攻撃を受けているデバイスを迅速にネットワークから隔離することは非常に重要です。Microsoft Defender for Endpoint には、このような状況に対応するための「デバイス隔離」機能が備わっています。

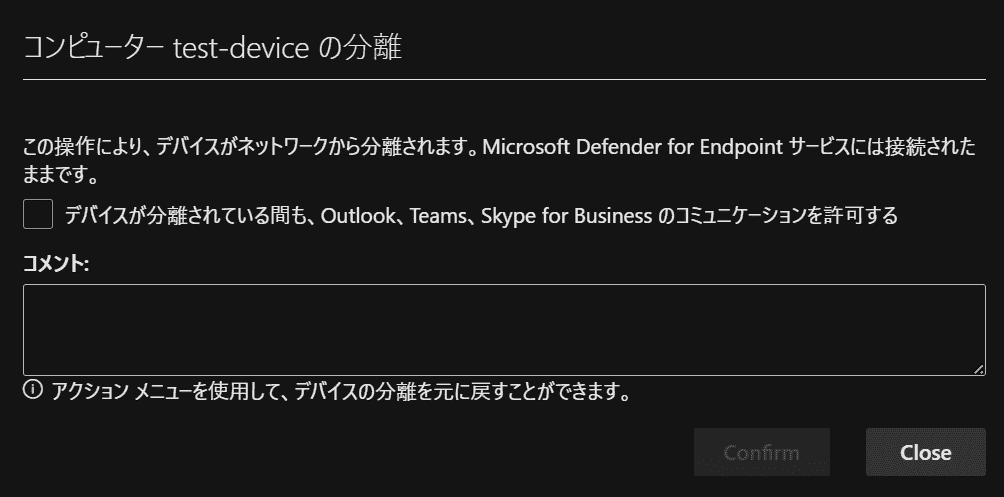

この機能を使うことで、デバイスはネットワークから切断され、攻撃の拡散を防止できます。一方で、Defender for Endpoint サービスとの接続は維持されるため、監視や調査は継続可能です。特に、ユーザーが即時対応できないリモート環境では、管理者が安全に制御できる点が大きなメリットです。

本記事では、前提条件や主な機能について解説します。

2種類の隔離機能

大きく2通りの隔離機能が存在します。

- ネットワーク隔離:Defender for Endpoint や Outlook、Teams、後述する隔離除外で指定したサービス/プロセスを除いた通信を隔離します。リモート環境でコミュニケーションを取りつつ対策を行いたい場合におすすめです。

- フル隔離:Defender for Endpoint を除くすべての通信を隔離します。

前提条件

デバイス隔離機能を利用するための前提条件は以下の通りです。

- Microsoft Defender for Endpoint ライセンスが必要

- ネットワーク隔離がサポートされるOS(Defender がパッシブモードで実行されている場合)

- サポートされているすべての Windows OS

- macOS

- Linux(対応バージョン)

- フル隔離がサポートされる OS

- Windows 11

- Windows 10(バージョン 1703 以降)

- Windows Server 2012 R2 以降

- Azure Stack HCI OS(バージョン 23H2 以降)

隔離方法

Windows 10(バージョン 1709 以降)では、選択的隔離を使用して、ネットワーク隔離レベルをより細かく制御できます。これにより、 Outlook や Microsoft Teams の接続を維持しながら隔離が可能です。

隔離解除は簡単で、デバイスページのボタンが 「隔離解除」 に変わり、隔離時と同じ手順で操作できます。

新機能:隔離除外(Isolation Exclusions)

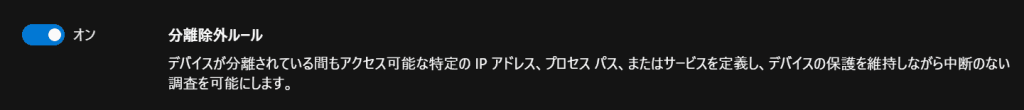

隔離除外機能の一般提供も開始されました。

隔離除外を設定すると、特定のプロセスやエンドポイントがネットワーク隔離の制限を回避でき、重要な機能を維持しながら広範なネットワーク露出を防ぎます。

■除外設定が可能な条件

- プロセスパス – 実行ファイルのパスを指定(ワイルド カード対応)

- サービス – Windows サービスを除外(アプリケーショ ンとは異なる)

- パッケージファミリー – Windows アプリパッケージに 割り当てられた PFN(Package Family Name)

隔離除外ユースケース:隔離中の Intune リモートワイプ

便利なユースケースの一つは、ネットワーク隔離中に Intune リモートワイプを実行することです。

基本、ネットワーク隔離されたデバイスでは Intune の操作はできません。しかし、除外設定を使えば隔離中でもワイプが可能です。 これは、マルウェアやウイルスを削除するよりも簡単で安全、かつ迅速な場合があります。

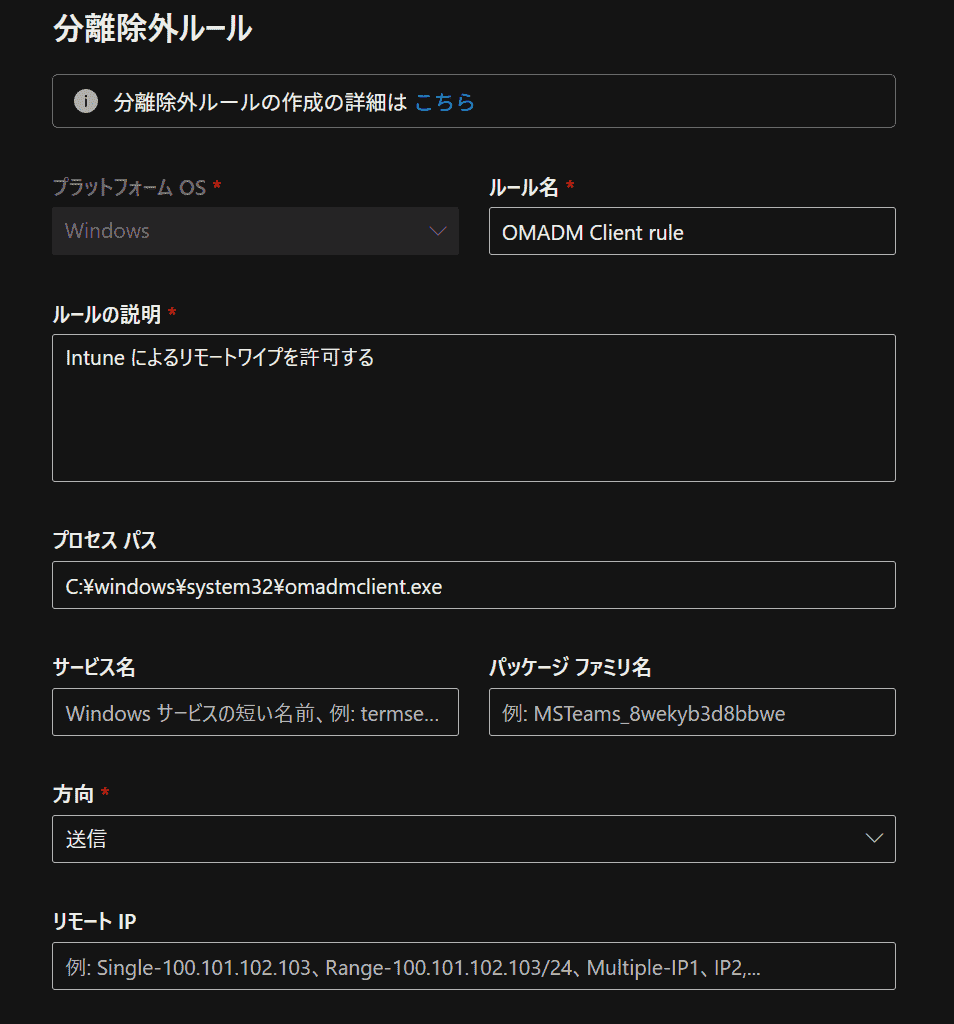

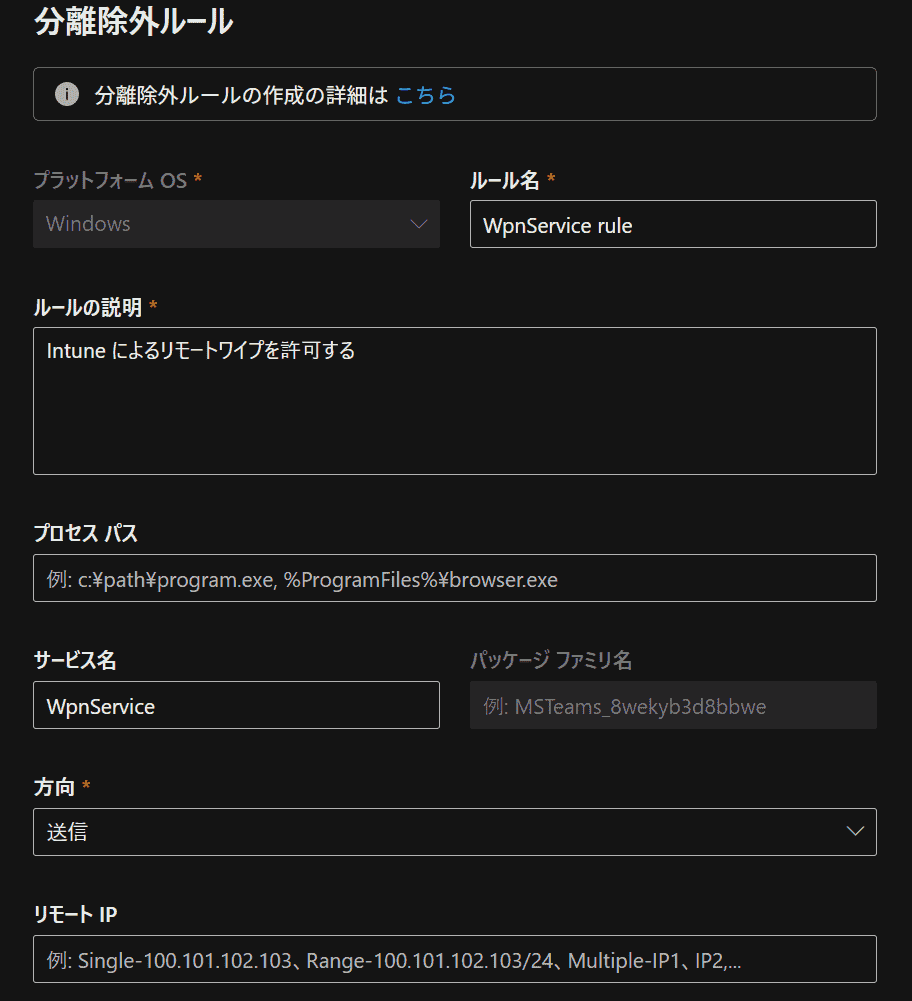

Intune リモートワイプに必要な除外設定

Intune リモートワイプを機能させるには、以下のプロセスとサービスを除外するポリシーを設定する必要があります。

プロセス名:

C:\windows\system32\omadmclient.exe

サービス名:

- WpnService

- CrypSvc

- TokenBroker

- IntuneManagementExtension

- Dmpwappushservice

※各プロセスとサービスは 送信方向(Outbound)で除外する必要があります。

UI の変更点

以前は、Teams、Outlook、Skype などのアプリを自動的に除外するチェックボックスがありました。現在そのチェックボックスは、カスタム定義した隔離除外ルールを適用するかどうかを制御するものに変更されています。

本記事をご覧いただき、Microsoft Defender を活用したデバイス隔離の具体的な設定方法や運用方法について詳しく知りたい方は、ぜひお気軽に Livestyle までお問い合わせください。